Analyze

2024-07-25

이번 악성 앱 분석 콘텐츠는 2023년~현시점까지 지속적인 피해가 발생되는 '텔레그램 사진첩'에 대한 분석 리포트입니다.

이 리포트는 몸캠피싱에 사용된 애플리케이션을 간략하게 안내하고 디컴파일과 동적분석을 통해 해당 애플리케이션에 대해 안내 드림으로써 도움이 되어드리고자 만든 리포트입니다.

디컴파일 : 실행파일을 소스코드로 되돌리는 작업

동적분석 : 네트워크 패킷 분석 툴을 이용하여 프로토콜 패킷 구조를 추출, 분석하는 작업

1. 해당 악성 앱 기본 정보

구분 내용

➡️ file name - telegraming.apk

➡️ file Size - 5.40MB

➡️ MD5 - 6b644b3a05508c51af8f59f896da3b9d

➡️ SHA-1 - bf17cdc7be5427eae60942cb5dd2142885fc8b27

➡️ SHA-256 - 7d2328a057dc81ace2112194be114627f6d91db5e187be91c702af2f72e922b6

2. 애플리케이션 실행 화면

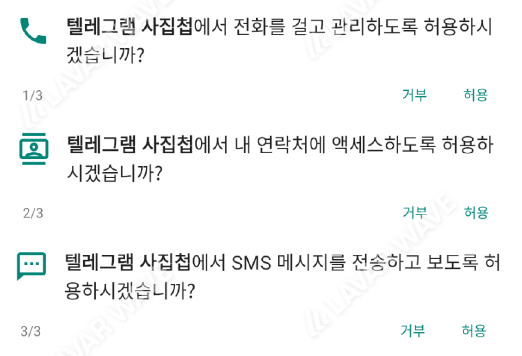

앱 실행 시, 조회가 되는 권한 허용 문구는 통화내역, 연락처, 문자내역의 권한 허용 여부의 알림이 조회됩니다.

하지만, 보이는 3가지의 권한 만을 탈취를 진행하는지는 아래의 정밀한 분석을 통해 확인해 보도록 하겠습니다.

3. 세부 분석 내용

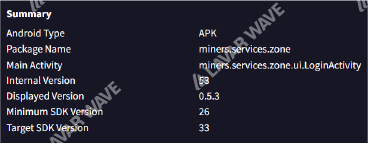

1) 디컴파일

→ 텔레그램 사진첩 소스코드 中 일부

→ Packge Name : miners.services.zone

→ 소스코드 內 Main Activity : miners.services.zone.ui.LoginActivity

해당 실행 파일을 디컴파일 하게 되면 위와 같이 소스 코드로 변환되고, 내용을 분석하게 되면 해당 파일의 작동 내용을 확인할 수 있습니다.

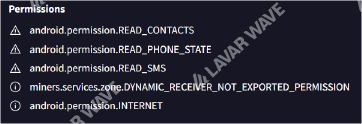

정적 분석의 퍼미션 권한을 살펴보면, 악성 앱 실행 시 직접적인 권한을 요구하는 내용은 통화내역, 연락처, 문자내역.

해당 권한으로 연락처 및 통화, 문자내역의 탈취가 이루어지며, 대부분의 애플리케이션의 특징으로 sandbox의 구성 상,

다른 앱은 접근이 불가하도록 되어 있어, 악성 앱에서 은행 앱 및 이외에 앱에는 접근할 수 없습니다.

※ 단, 예외는 존재함(휴대폰 루팅 또는, 탈옥이 이루어진 경우 타 앱 접근이 가능)

2) 다운로드 유도 URL 분석

가해자는 보통, 최초 접촉 앱에서(일반적으로 랜덤채팅 앱) 2차 접촉 앱으로 이동하며(카카오톡 및 라인, 텔레그램) 해당 앱 內 폰섹을 하자는 명문으로 악성 앱 설치를 유도함. 해당 악성 앱은 인증되지 않은 설치 경로이며, 정식 앱인 것처럼 홈페이지를 구축하고 있습니다.

🚨 당사 유입 피해자 정보

① 피해자 접촉 경로

ⓐ 사랑애 → 텔레그램

ⓑ 톡친구만들기 → 텔레그램 → 카카오톡

ⓒ 다톡 → 텔레그램

ⓓ 돌싱의밤 → 텔레그램

가해자들은 보통 ”텔레그램 사진첩”이라는 악성 앱 다운로드를 유도할 때에, 텔레그램을 통하여 흐릿한 사진을 전송한 후, 피해자가 사진이 보이지 않는다, 말하면 텔레그램 업데이트가 안되어서 그런 거다 또는, 특정 앱을 다운로드하여야 보인다 거짓 정보를 피해자에게 전달하며 악성 앱 다운로드 링크를 전달하는 수법을 사용하고 있습니다.

악성 앱 다운을 유도하는 URL과 해당 웹 사이트의 특징은 하단과 같습니다.

전달받은 URL : https://telexxx.xxx

피해자 휴대폰 정보 : 안드로이드, IOS

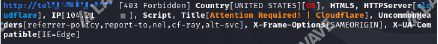

1차적인 Web scan 결과, 다운로드를 유도하는 웹사이트의 운용 국가(대부분이 US이지만, 프록시 및 VPN 사용으로 조작할 가능성이 높음), 사용 Server(CloudFlare), 웹페이지 IP(104.21.xx.xx // 172.67.xx.xx)를 확인할 수 있습니다.

3) 동적분석

▶️ 네트워크 패킷 분석 툴

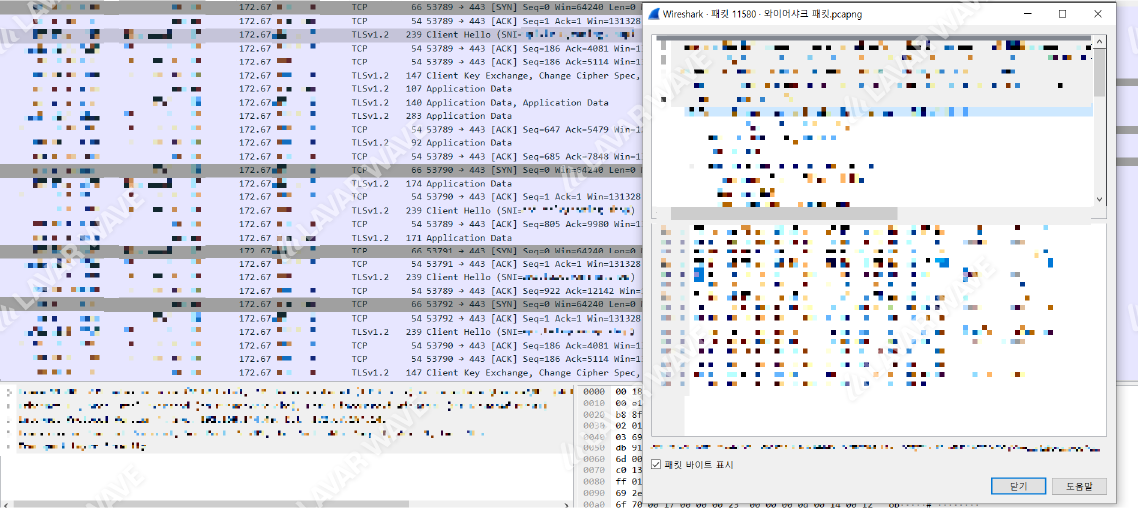

동적분석을 위해 네트워크 패킷 분석 툴로 악성 앱을 실행하여 데이터가 전달되는 일련의 과정을 적용하여 나온 분석값

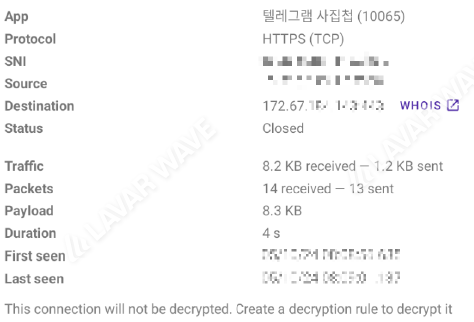

분석 결과가 가해자의 C&C 서버의 통신 프로토콜은 ‘HTTPS’로 확인되며, 해당 프로토콜 통신 확인 결과 가해자의 데이터 수집 주소는 172.67.xx.xx로 보이며 도메인 주소는 ‘telxxxxx.xxx.’로 확인되고 있습니다.

단, 현재 해당 악성 앱은 보안 강도가 높은 SSL 보안 통신을 진행하고 있기에, 가해자가 운용하고 있는 C&C 서버의 IP 및 지역은 100% 확인이 어려움.

하지만, 해당 악성 앱을 대상으로 하는 솔루션 작업은 문제 없이 진행 가능합니다.

관리자(admin) 페이지 : 보안 강도가 낮은 서버의 경우, admin 페이지 탐색이 가능 하나, 보안 강도 높은(TLS1.2,TLS1.3 암호화통신) 악성 앱의 경우 admin 페이지 조회가 쉽게 되지 않습니다.

현재 '텔레그램 사진첩'의 해킹 앱 또한, 강도 높은 보안 통신을 진행하고 있기에 관리자 페이지가 쉽게 조회되지 않습니다.

4. 분석 결과

▶️ 작업 가능 여부 : 가능

▶️ 서버 보안 강도 : 상

▶️ 서버 특이사항 : 보안 강도가 매우 높으며, 암호화 통신을 진행하고 있음.

▶️ 탈취 목록 : 휴대폰 정보, 연락처, 문자내역, 통화내역

▶️ 적용 솔루션 : 더미 데이터, 데이터 인젝션

💬 공유하기

유재의

마케팅기획팀

자세히 보아야 예쁘다 오래 보아야 사랑스럽다 데이터도 그렇다.

자세히 보아야 예쁘다 오래 보아야 사랑스럽다 데이터도 그렇다.

추천 아티클